密码喷洒攻击:如何检测和缓解它们?

设置帐户锁定阈值可以防止黑客进行暴力破解攻击来猜测用户帐户的密码。但现在黑客越来越多地转向密码喷射攻击,以绕过登录尝试锁定设置。

与传统的暴力破解攻击相比,密码喷射攻击执行起来相对简单,并且检测率较低。

那么,密码喷射攻击到底是什么,它是如何工作的,如何防止它,并且在遭受密码喷射攻击时应该采取什么措施?让我们一起来了解一下。

什么是密码喷射攻击?

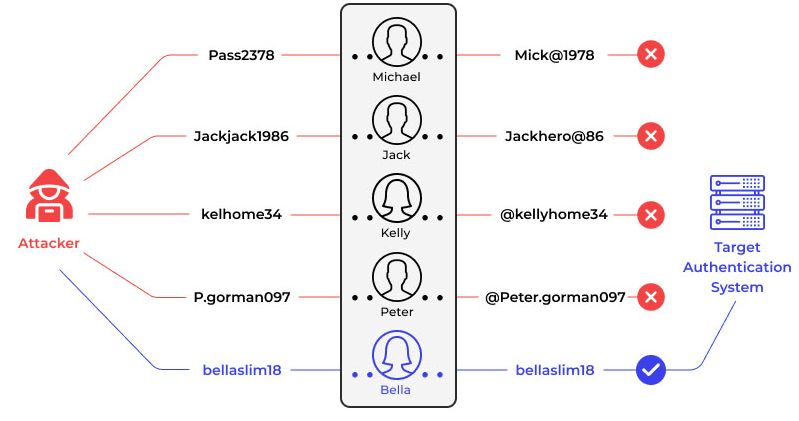

密码喷射攻击是一种网络攻击类型,威胁行为者会在组织中对多个帐户同时尝试使用常用密码,期望其中一些密码能够帮助他们获得对用户帐户的访问权限。

黑客会使用一种常用密码对公司中的多个帐户进行攻击。如果他们在第一次尝试中没有成功访问任何帐户,他们会在几天后更换密码,然后进行密码喷射攻击。

他们会重复这个过程,直到他们获得了对公司帐户的访问权限。由于在短时间内不会对单个帐户尝试使用多个密码,登录尝试锁定设置不会因为失败尝试次数过多而封锁帐户。

一旦进入企业网络,他们可以进行各种活动以实现他们的恶意目的。

现在用户有多个帐户。为每个帐户创建一个强密码是一项繁琐的任务,更不用说记住这些密码了。

因此,许多用户选择使用简单密码来简化这个过程。但是简单密码是常见且众所周知的。任何人都可以在google上搜索最常用的密码并获取最常用密码的列表。这种情况下助长了密码喷射攻击的增长。

数字工作空间和企业网络供应商 citrix 证实,威胁行为者在2018年10月13日至2019年3月8日期间通过密码喷射手段获得了该公司内部网络的访问权限。

microsoft还 验证了对超过250个office 365客户的密码 喷射攻击。

密码喷射攻击是如何工作的?

以下是成功密码喷射攻击的三个步骤。

#1. 收集用户名列表

进行密码喷射攻击的第一步是获取组织内用户名的列表。

通常,公司会采用标准化的用户名约定,将用户的电子邮件地址作为关联帐户的默认用户名。猜测用户的电子邮件地址几乎没有任何难度,因为最常用的电子邮件格式是[email protected]。

威胁行为者还可以通过访问公司的网站、员工的linkedin个人资料或其他相关在线资料了解用户的电子邮件地址。

或者,他们可以从暗网购买现成的用户名列表。

#2. 使用密码喷射

一旦他们有了用户名列表,他们将寻找“最常用密码列表”。谷歌和必应搜索可以迅速为黑客提供给定年份的常用密码列表。为了增加成功的机会,黑客可能会根据用户的地理位置调整常用密码列表。

例如,他们可以考虑受欢迎的体育队/球员、文化活动、音乐等等。如果一个组织总部位于芝加哥,黑客可能会将芝加哥熊队与常用密码组合起来进行密码喷洒。

在对多个账户进行密码喷洒攻击后,他们会等待至少30到50分钟,然后再开始下一轮密码喷洒攻击,以避免账户被锁定。

黑客可以使用各种自动化工具来自动化喷洒过程。

#3. 获取账户访问权

如果密码喷洒攻击成功,攻击者将获得用户账户的访问权。根据这些被攻陷的账户的权限,攻击者可以进行各种恶意活动,例如安装恶意软件、窃取敏感数据、进行欺诈性购买等。

此外,假设攻击者能够进入企业网络。在这种情况下,他们可以通过横向移动深入您的网络,寻找高价值资产并提高自己的权限。

密码喷洒攻击 vs. 凭证填充攻击 vs. 暴力破解攻击

在密码凭据填充攻击中,威胁行为者使用从一个组织窃取的凭证来访问各个平台上的用户账户。

威胁行为者利用许多人在多个网站上使用相同的用户名和密码来访问账户的事实。随着越来越多的登录凭据因数据泄露事件不断增加,黑客现在有更多机会进行凭证填充攻击。

另一方面,暴力破解攻击利用试错法来破解密码和登录凭证。网络犯罪分子通过测试各种组合来猜测正确的密码。他们使用暴力破解攻击工具来加快这个过程。

登录尝试锁定设置可以防止暴力破解攻击,因为一旦系统检测到短时间内过多的登录失败尝试,相关账户将被锁定。

在密码喷洒攻击中,黑客会尝试在组织的多个账户上使用一个常用密码。由于威胁行为者不会在短时间内对单个账户尝试各种密码,密码喷洒攻击可以规避登录尝试锁定设置。

密码喷洒攻击如何影响您的公司

以下是成功的密码喷洒攻击可能对您的公司产生的影响:

- 通过未经授权访问您公司的帐户,威胁行为者可以暴露敏感信息、财务记录、客户数据和商业机密。

- 威胁行为者可能利用被入侵的帐户进行欺诈交易、未经授权的购买,甚至从您的企业帐户中盗取资金。

- 一旦黑客未经授权访问到您公司的用户帐户,他们可以加密关键数据,并要求赎金以换取解密密钥。

- 密码喷洒攻击可能导致数据泄露,对您公司造成财务和声誉损失。数据泄露事件可能导致客户信任的破坏。因此,他们可能会将业务转移到您的竞争对手那里。

- 您将需要资源来应对数据泄露,获得法律咨询,并聘请外部网络安全专家。因此,密码喷洒将导致重大资源消耗。

简而言之,成功的密码喷洒攻击将对您的业务的各个方面产生连锁效应。这可能包括财务、运营、法律和声誉方面的后果。

如何检测密码喷洒攻击

以下是密码喷洒攻击的关键迹象:

- 您注意到短时间内的高登录活动量。

- 在短时间内,多个帐户的密码被拒绝的次数很多。

- 您观察到来自非活动或不存在的用户的登录尝试。

- 有来自与用户已知位置地理不一致的ip地址的登录尝试。

- 在非工作时间或您的营业时间之外尝试访问多个帐户。并且一次只使用一个密码登录这些帐户。

您应该审查系统和应用程序登录失败的身份验证日志,以检测密码喷洒攻击。

如何修复密码喷洒攻击

如果您怀疑黑客正在尝试密码喷洒攻击,请按以下操作步骤进行:

- 指示您的员工立即更改所有密码,并在有些员工尚未这样做的情况下启用多因素身份验证。

- 部署端点检测和响应(edr)工具,以跟踪公司端点上的任何恶意活动,以防止密码喷洒攻击时黑客的横向移动。

- 检查数据盗窃或数据加密的迹象,并制定一个计划,在确保所有帐户安全之后从备份中恢复数据。部署数据安全解决方案来保护您的数据。

- 提高安全产品的灵敏度,以识别跨多个系统的登录失败尝试。

- 审查事件日志以了解发生了什么、何时发生以及如何发生,以改进您的事件响应计划。

黑客试图利用软件漏洞来提升他们的权限。因此,请确保您的员工安装所有软件更新和补丁。

如何预防密码喷洒攻击

以下是一些防止黑客通过密码喷洒攻击获得对用户帐户的访问的策略。

#1. 遵循强密码策略

密码喷洒攻击针对的是容易猜测的弱密码。实施强密码策略将强制您的员工创建强大、复杂的密码,黑客无法猜测或在线找到。因此,您组织中的用户账户将受到密码喷洒攻击的保护。

以下是您的密码策略应包括的关键点:

- 密码长度应至少为12个字符,包括大写字母、小写字母和特殊字符。

- 应有密码拒绝列表,即用户密码中不应包含其出生日期、出生地、职位或亲人姓名。

- 所有密码应在一定时间后过期。

- 所有用户必须为不同的账户创建不同的密码。

- 如果发生多次登录尝试失败,应设置账户锁定阈值以阻止用户账户。

实施一个好的 密码工具 可以帮助用户创建强密码,并避免使用最 常见的密码。

最受好评的密码管理器 可以帮助您确定您的密码是否在任何数据泄露中曝光。

#2. 强制实施多因素身份验证(mfa)

多因素身份验证(mfa)为账户添加了额外的安全层。当启用时,mfa要求用户在获得在线账户访问权限之前,除了用户名和密码外,还要提交一个或多个验证因素。

通过在公司实施 多因素身份验证,您可以保护在线账户免受暴力破解攻击、 字典攻击、密码喷洒攻击和其他类型的密码攻击。这是因为威胁行为者无法获得通过短信、电子邮件或密码认证器应用程序发送的额外验证因素。

此外,多因素身份验证可以防止您的在线账户受到 键盘记录器攻击。

#3. 实施无密码身份验证

无密码身份验证利用生物特征、魔术链接、安全令牌等来验证用户。由于无需使用密码来访问账户,黑客将无法进行密码喷洒攻击。

因此,无密码身份验证是防止大多数密码攻击的可靠方法。您可以探索这些 无密码身份验证解决方案 来保护公司账户。

#4. 通过进行模拟攻击来测试准备情况

您需要通过进行模拟密码喷洒攻击来检查员工对抗此类攻击的准备情况。这将帮助您更好地了解您公司的密码安全状况,并采取必要的措施来增强密码安全。

#5. 建立登录检测工具

您应该设置一个实时的审计工具来检测可疑的登录尝试。合适的工具可以帮助您识别从单个主机对多个账户的可疑登录尝试、对多个不活跃账户的登录尝试、在您的营业时间之外的大量登录尝试等等。

一旦发现任何可疑的登录活动,您可以采取补救措施来阻止未经授权的尝试访问您的账户。这些措施可以包括封锁受损账户、更改防火墙设置、启用多因素认证等等。

#6. 培训您的员工

您的员工在保护用户账户免受密码喷洒攻击方面扮演着重要角色。所有的技术安全控制,无论它们多么优秀,如果您的员工不创建强密码并在他们的账户上启用多因素认证,都将无效。

因此,定期进行网络安全意识培训计划,教育您的员工有关各种密码攻击及其预防方法。确保他们知道如何创建足够复杂的密码。

结论

密码喷洒攻击可能会给您的公司造成严重的损失,包括账户被篡改、数据泄露和未来的网络安全攻击。所以您应该增强公司的密码安全性。

强制执行严格的密码策略,实施多因素认证,采用无密码认证,建立登录检测工具,培训您的员工,这些都可以帮助您预防密码喷洒攻击。

您还应该在选择公司的用户名约定时尝试创新。不要再使用常规的“名字.姓氏@公司名.com”。

为增强公司账户的安全性,您可以尝试这些无密码认证的魔术链接平台。