VXLAN vs. VLAN:网络分割选择哪一个好

网络分割在管理和保护现代IT基础设施中起着重要作用。

两种用于有效分割网络的流行技术是VXLAN和VLAN。

让我们深入了解VXLAN和VLAN的特性,以及它们如何塑造您的网络架构。

VLAN是什么?

VLAN代表虚拟局域网。

它是在computer networks中用于将单个物理网络划分为多个逻辑网络的技术。

让我们通过一个例子来简单理解这个概念。

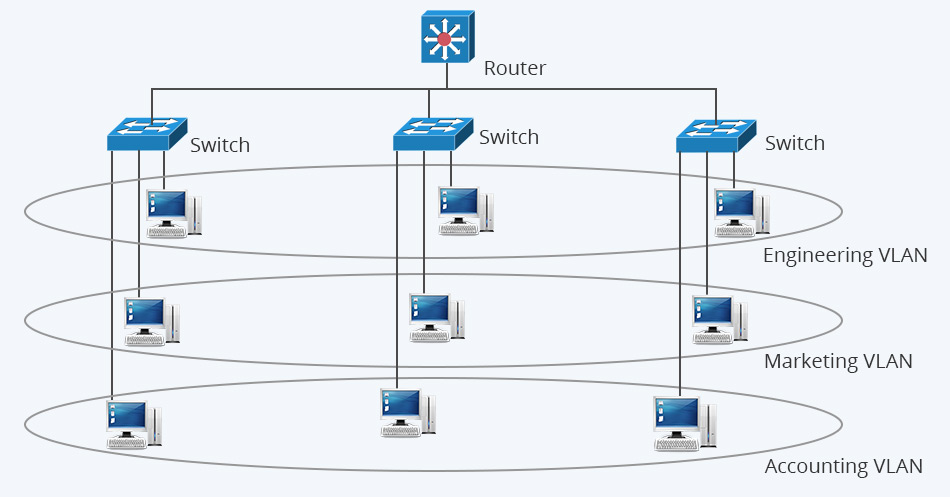

想象一下,您在一个大型办公楼中工作,有多个部门:工程、市场营销和会计。

每个部门都有自己的一套计算机、打印机和其他网络设备。

然而,办公楼只有一个物理网络基础设施。

如果没有VLAN,办公楼中的所有设备都将属于同一个广播域。这意味着它们会接收到所有的 network traffic。这可能导致安全问题和网络流量处理效率低下。

为了解决这些问题,实施了VLAN。每个VLAN都充当一个单独的广播域,使得网络管理和性能更好。

假设您创建了三个与不同部门对应的VLAN。

VLAN 1:工程

VLAN 2:市场营销

VLAN 3:会计

当计算机或任何其他网络设备连接到网络时,可以将其分配给这些VLAN之一。

例如 – 工程部门中的所有计算机和设备都分配给VLAN 1。

如果工程部门的计算机想向同一VLAN中的另一台计算机发送消息,该消息将保留在VLAN 1内,不会广播到其他VLAN(如市场营销或会计)的设备。

这种分隔确保敏感信息仅对同一VLAN内的授权设备可访问。

VXLAN是什么?

VXLAN代表虚拟可扩展局域网。

它是一种网络虚拟化技术,用于在IP网络上扩展第2层(数据链路层)网络段。它的引入是为了解决大规模数据中心环境中传统VLAN的局限性。

它通常用于数据中心和云环境中创建可以跨多个物理网络段的逻辑网络覆盖。

VXLAN将第2层以太网帧封装在第3层UDP数据包中,从而可以在IP网络上进行传输。

VXLAN如何工作?

想象一下,您有一个大型数据中心,其中有多个物理服务器和在这些服务器上运行的虚拟机(VM)。

在传统的基于VLAN的网络中,每个VM将被分配到特定的VLAN。不同VLAN中的VM之间的通信需要在第3层进行路由。

由于可用VLAN ID数量有限,这种方法可能变得复杂,并且可能存在可扩展性问题。

让我们考虑一个场景,以了解VXLAN是如何工作的。

有2个物理主机。在主机1上有VM1和VM2,在主机2上有VM3和VM4。

假设主机1和主机2是VXLAN启用的网络的一部分,并且VM1想与VM3进行通信。

VXLAN配置

主机1和主机2被配置为VXLAN隧道端点(VTEP)。这意味着它们具有处理VXLAN封装和解封装的必要软件或硬件组件。

VXLAN网络标识符(VNI)

虚拟网络被分配了一个唯一的VNI。假设这个网络的VNI是1001。

封装

VM1位于Host 1上,想要与位于Host 2上的VM3通信。

当VM1向VM3发送数据包时,它会被封装在一个VXLAN头中。

VXLAN头包括源VTEP地址(Host 1的IP地址)、目标VTEP地址(Host 2的IP地址)和VNI(1001)。

底层IP网络

封装后的数据包通过底层IP网络传输 – 它可以是IPv4或IPv6。IP网络作为VXLAN数据包的传输基础设施。

解封

在接收到数据包后,Host 2上的VTEP解封VXLAN头,揭示原始的第二层以太网帧。

传递给VM3

解封后,VTEP将第二层以太网帧传递给Host 2上的VM3。

尽管位于不同的物理主机上,Host 1上的VM1可以与Host 2上的VM3进行通信,就像它们连接到同一个第二层以太网网络一样。

VXLAN通过封装和隧道化第二层流量在第三层网络上实现这种通信,从而可以扩展跨网络边界的第二层连接性。

VLAN的优势

广播控制

广播流量被限制在每个VLAN内,这减小了整体广播域的大小,减轻了可能导致网络性能下降的流量的影响。

安全性

通过将不同的用户或设备组分隔到不同的广播域中,它实现了网络隔离并增强了安全性。这种隔离限制了潜在的安全漏洞或未经授权的访问范围,提高了整体的network security。

服务质量(QoS)

VLAN可以用于实施服务质量机制,允许网络管理员对某些类型的流量进行优先处理或应用特定的策略。他们可以限制哪个应用程序可以获得高带宽。

简化的网络管理

通过将一个大型物理网络逻辑上划分为更小的虚拟网络,简化了网络管理。这种分割有助于组织设备,并简化了网络管理任务。

VXLAN的优势

可扩展性

VXLAN通过允许创建多达16百万个虚拟网络(与有限的4096个VLAN相比)来解决传统VLAN的限制。这种可扩展性是通过24位VXLAN网络标识符(VNI)实现的。

网络分段

通过将第二层以太网帧封装在UDP数据包中,它实现了高效的网络分段。这允许创建跨越物理边界的隔离虚拟网络,如数据中心或云环境。

多租户

它支持多租户模型,允许不同的组织共享相同的物理基础架构,同时保持各自独立的虚拟网络。

第二层扩展覆盖第三层网络

VXLAN使第二层连接可以扩展到第三层网络。

这对于构建地理分布的数据中心很重要,并且能够在不需要复杂的第二层扩展技术(如虚拟专用局域网服务)的情况下,在不同站点之间实现虚拟机的迁移。

比较表格

下面是VXLAN和VLAN之间的比较表格。

| 特点 | VXLAN | VLAN |

| 封装 | 使用UDP进行数据包封装和传输 | 无封装 – 依赖于802.1Q标记 |

| 可扩展性 | 支持最多1600万个虚拟网络 | 限制为4096个VLAN |

| 网络隔离 | 在第3层边界上实现隔离的第2层网络 | 在第2层网络中提供隔离 |

| 广播流量处理 | 使用组播或单播复制来优化广播流量 | 广播流量传播到VLAN中的所有端口 |

| 跨多个站点 | 允许在地理分散的位置上扩展第2层网络 | 限制为单个广播域 |

| 管理 | 需要VXLAN网关来互联虚拟和物理网络 | 可以通过支持VLAN的交换机进行管理 |

正确实施VXLAN需要支持必要协议和封装技术的VXLAN兼容设备。

可以借助这些设备创建和管理VXLAN网络。

另一方面,VLAN更广泛地用于当前的网络基础设施中,并且在大多数网络设备上支持它们而无需额外的硬件或专门支持。

VLAN的使用场景

服务器虚拟化

VLAN通过在虚拟化环境中为同一物理服务器上的虚拟机提供隔离,实现高效的网络管理。

数据中心

用于管理大量服务器的服务器农场和数据中心。它使管理员能够根据其角色或应用程序对服务器进行分组。

访客网络

它们在酒店或企业办公室等环境中创建单独的访客网络,可以为访客提供互联网访问,同时使其与组织的内部网络隔离。

虚拟专用网络

VLAN与VPNs结合使用,创建跨地理分布站点之间的安全连接。组织可以在多个位置扩展其私有网络,同时保持逻辑分离。

测试和开发

为测试和开发目的提供一个隔离的环境。开发人员可以创建专用于测试新应用程序或服务的VLAN,而不会影响生产网络。

VXLAN的使用场景

数据中心互连

VXLAN用于通过广域网连接多个数据中心。它扩展了数据中心之间的第2层连接性,允许虚拟机和工作负载在站点之间迁移而保持其网络配置。

云基础架构

在云环境中常用于为基于云的服务和应用程序提供network virtualization。它允许在云基础架构中进行高效的工作负载分配。

覆盖网络

VXLAN作为覆盖网络的基础,使网络工程师能够动态分配资源并适应不断变化的工作负载需求。

灾难恢复

在灾难恢复方案中用于在主要数据中心和辅助数据中心之间提供网络连接和故障转移(备份运行模式)。

作者注✍️

在选择VXLAN和VLAN之间取决于您网络基础设施的具体需求。这两种技术都有各自的优势和需考虑的因素。

如果您需要一个可扩展的解决方案,能够处理大量的虚拟机或网络段 – VXLAN是推荐的选择。它提供了更大的地址空间,并且允许更容易的工作负载迁移。

如果您的网络规模较小且需求较简单 – 那么VLAN可能是最佳选择。VLAN已经得到了广泛的支持,并且在大多数网络设备中都得到了良好的支持。它们易于配置和管理。

希望您在了解VXLAN和VLAN之间的区别方面能够从本文中获得帮助。您可能还对了解network access control以及如何实施它感兴趣。

![什么是工作订单?[+ 4个模板]](https://yaoweibin.cn/wp-content/uploads/2023/09/20230912074255-6500167febc3b-768x246.webp)