13个在线渗透测试工具,用于侦察和搜索攻击利用。

了解敌人,了解自己,百战不殆。——孙子

对于每个从事渗透测试项目工作的渗透测试人员或安全工程师来说,侦察是必不可少的。了解找到或发现特定信息的正确工具,可以让渗透测试人员更轻松地了解目标。

本文将介绍一系列可用于查找特定信息并针对目标进行利用的在线工具。

查找目标的技术栈。

在查找或发现与目标相关的电子邮件地址和其他外部信息之前,有必要找到目标的技术栈。例如,知道目标是使用PHP Laravel和MySQL构建的,可以帮助渗透测试人员确定针对目标使用哪种类型的攻击。

BuiltWith

BuiltWith是一种技术查找或分析工具。它通过domain API和domain live API为渗透测试人员提供目标的实时信息。域API提供了有关目标的技术信息,如分析服务、嵌入插件、框架、库等。

域API依赖于BuiltWith数据库,以提供关于目标的当前和历史技术信息。

通过Lookup搜索栏,可以检索域API提供的相同信息。另一方面,域实时API可以立即或实时地对提供的域或URL进行广泛的查找。

可以将这两个API整合到安全产品中,向最终用户提供技术信息。

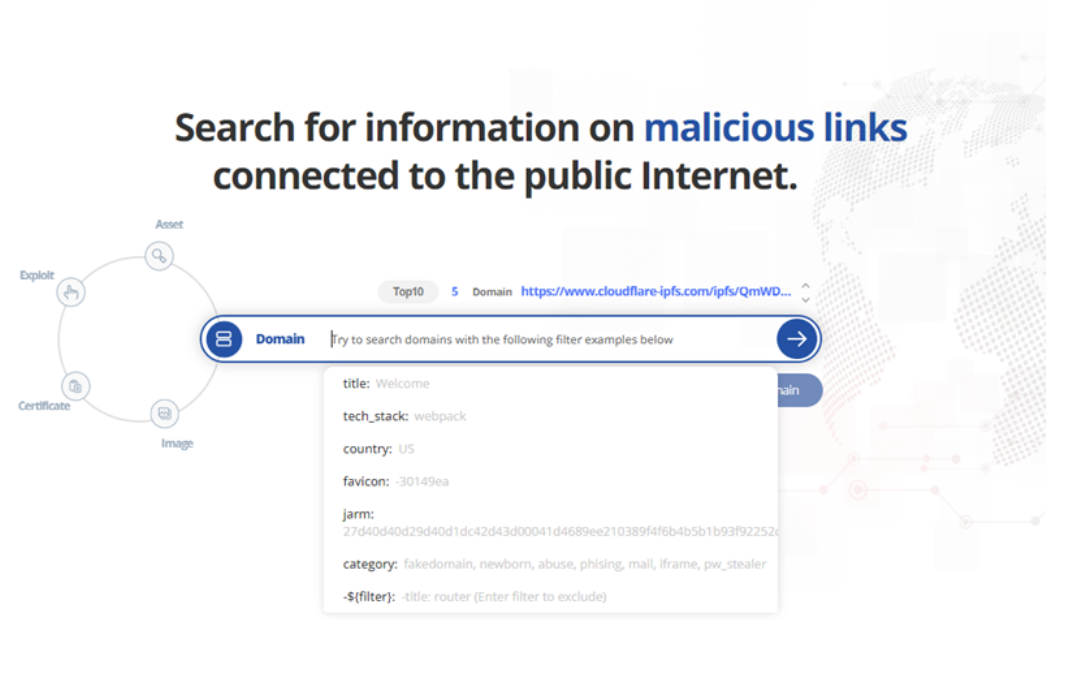

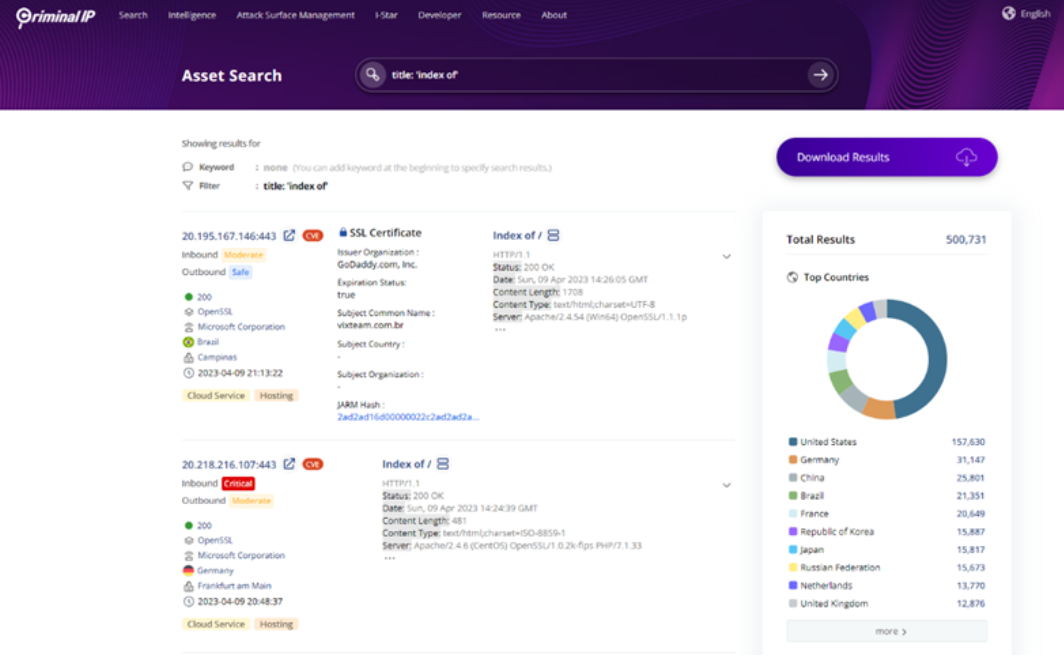

Criminal IP

Criminal IP是一个综合性的CTI搜索引擎,可在在线渗透测试过程中有效使用。通过使用资产搜索功能,用户可以轻松搜索具有各种漏洞的资产。

Criminal IP还提供有关连接的IP和子域的详细信息,以及用于创建页面的技术,从而实现更详细的分析。通过使用产品、产品版本和cve_id等过滤器,可以轻松定位具有特定漏洞的资产。此外,还可以使用诸如标题、国家和tech_stack等各种过滤器,有效缩小搜索范围。

例如,资产搜索可以以无数种方式使用,比如使用过滤器”title: ‘index of'”搜索运行易受攻击的MySQL版本的资产,或者使用过滤器”title: ‘index of'”搜索启用目录列表的资产。

Wappalyzer

Wappalyzer是一种用于提取与目标的技术栈相关的信息的技术分析工具。如果想要了解目标使用的CMS或库以及任何框架,Wappalyzer是使用的工具。

有不同的使用方式-可以通过使用Lookup API来访问有关目标的信息。这种方法主要由安全工程师或信息安全开发人员使用,将Wappalyzer作为技术分析工具整合到安全产品中。否则,您可以将Wappalyzer安装为Chrome、Firefox和Edge的浏览器扩展程序。

发现目标的子域

域是网站的名称。子域是域名的附加部分。

通常,域与一个或多个子域相关联。因此,了解如何找到或发现与目标域相关的子域是至关重要的。

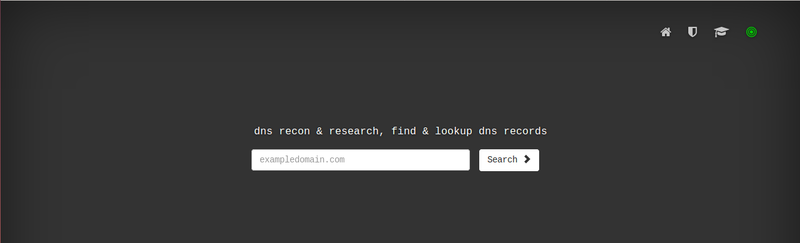

Dnsdumpster

Dnsdumpster是一个免费的域名研究工具,可以发现与目标域名相关的子域名。它通过从Shodan、Maxmind和其他搜索引擎中中继数据来执行子域发现。对于要搜索的域名数量有限制。如果您想突破这个限制,可以尝试他们的商业产品domain profiler。

域名分析器执行域名发现的方式与Dnsdumpster非常相似。但是,域名分析器包括其他信息,如DNS记录。与Dnsdumpster不同,域名分析器不是免费的。它需要一个完整的会员计划。

Dnsdumpster和域名分析器服务属于hackertarget.com。

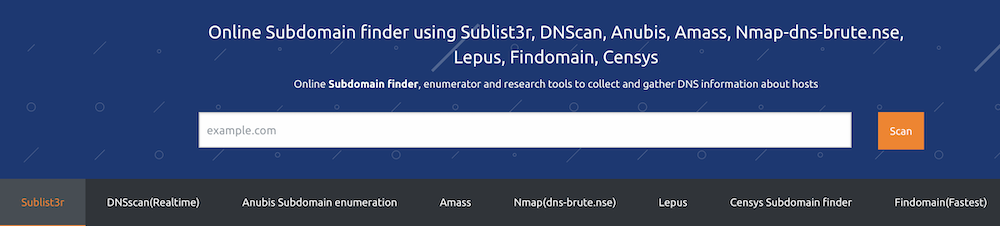

nmmapper

nmmapper利用原生侦察工具,如Sublister、DNScan、Lepus和Amass搜索子域。

NMMAPER还有许多其他工具,如ping测试、DNS查找、WAF检测器等。

查找电子邮件地址

要有效地测试一个公司是否容易受到网络钓鱼攻击,您需要查找目标公司的员工的电子邮件地址。

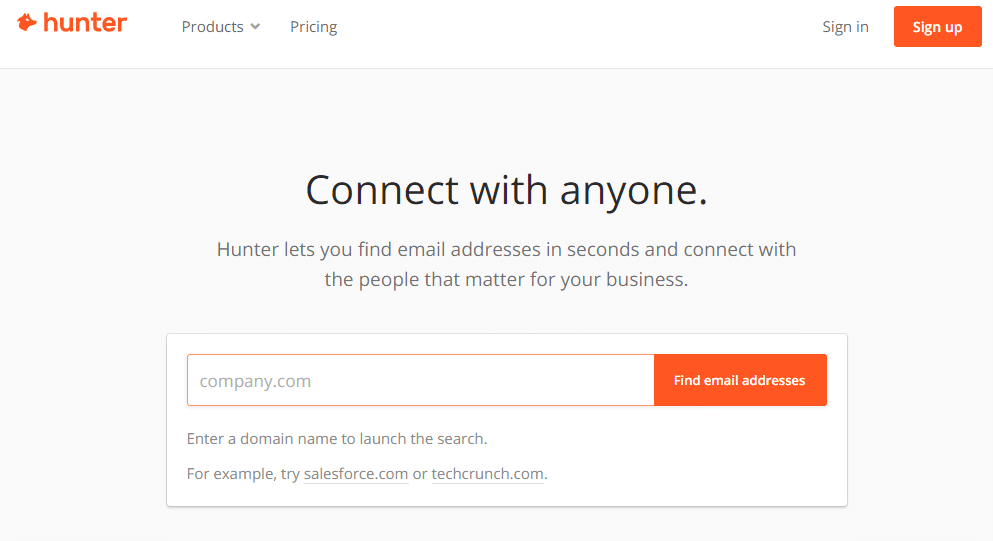

Hunter

Hunter是一个流行的电子邮件查找服务。它允许任何人通过domain search method或email finder method搜索电子邮件地址。通过域名搜索方法,您可以通过域名搜索电子邮件地址。

Hunter还提供API。

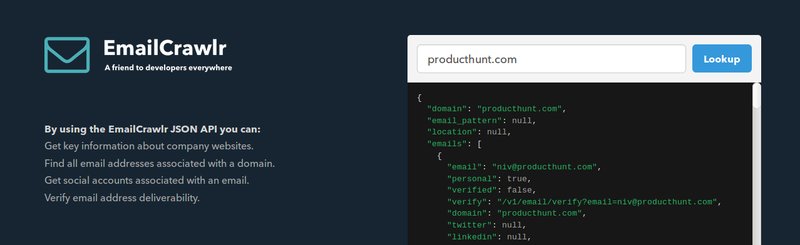

EmailCrawlr

GUI或API-您的选择。

EmailCrawlr以JSON格式返回电子邮件地址列表。

Skrapp

虽然Skrapp适用于电子邮件营销,但它可以通过域名搜索功能搜索电子邮件地址。还有另一个功能称为bulk email finder。它允许您导入带有员工和公司名称的CSV文件。它以批量返回电子邮件地址。

对于那些更喜欢以编程方式搜索电子邮件地址的人,有一个rest API可用。

探索更多Email finder tools。

查找文件夹和文件

在渗透测试项目中,了解目标Web服务器上托管的文件或文件夹类型非常重要。您通常会在Web服务器上的文件和文件夹中找到敏感信息,如管理员密码、GitHub密钥等。

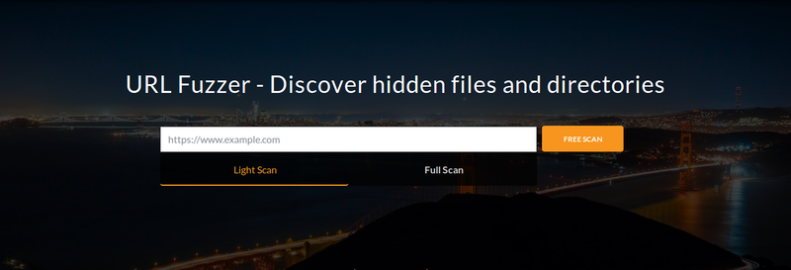

URL Fuzzer

Url Fuzzer是由Pentest-Tools提供的在线服务。它使用一个自定义的词汇表来发现隐藏的文件和目录。该词汇表包含1000多个已知文件和目录的常用名称。

它允许您通过轻量级扫描或全面扫描来扫描隐藏的资源。全面扫描模式仅适用于注册用户。

Pentest Tools提供超过20种工具,用于信息收集、网站安全测试、基础设施扫描和利用助手。

其他信息

在需要获取与路由器、网络摄像头、打印机、冰箱等相连的互联网设备的信息的情况下,我们需要依靠Shodan。

Shodan

我们可以依靠Shodan为我们提供详细信息。像Google一样,Shodan是一个搜索引擎。它在互联网的不可见部分搜索与互联网连接的设备的信息。虽然Shodan是一个收费服务,但任何对这些设备更感兴趣的人都可以使用它。

例如,您可以使用Shodan搜索引擎查找有多少公司使用Nginx Web服务器,或者德国或旧金山有多少Apache服务器可用。Shodan还提供筛选器,以缩小您的搜索范围。

利用搜索工具

在本部分,我们将介绍不同的在线利用搜索工具或服务,这些工具或服务可供安全研究人员使用。

Packet Storm

尽管Packet Storm是一个以发布当前和历史安全文章和工具而闻名的信息安全服务,但它也会发布当前的漏洞利用来测试CVE。一群网络安全专业人士负责运营它。

Exploit-DB

Exploit-DB是最受欢迎的免费数据库漏洞利用。这是Offensive Security的一个项目,旨在收集公众提交的用于渗透测试的漏洞利用。

Vulnerability-Lab

Vulnerability-Lab提供访问一个大型漏洞数据库,其中包含用于研究目的的漏洞利用和概念验证。在使用之前,您需要注册一个账户来提交漏洞利用或使用它们。

结论

我希望上述工具能帮助您进行研究工作。它们严格用于教育目的,只能在您的资产上或在获得许可的情况下对目标进行测试。

接下来,探索forensic investigation tools。