10个开源情报(OSINT)渗透测试工具

不同的开源情报(OSINT)工具在市场上引人注目的视图。

在我们的日常生活中,我们在互联网上搜索很多信息。如果我们没有找到预期的结果,我们通常会放弃!

但是你有没有想过那数百页的结果中隐藏着什么?“信息”!

只有使用不同的工具才能实现这一点。工具在搜索信息方面起着重要作用,但是如果不知道工具的重要性和用法,对用户来说将没有帮助。在开始使用工具之前,让我们对OSINT有一个清晰的概念。

什么是开源情报?

Open Source Intelligence,简称OSINT,指的是从公共来源收集信息并在情报背景下使用。截至今天,我们生活在“互联网世界”,它对我们的生活产生的影响将有利有弊。

使用互联网的优点是,提供了大量的信息,每个人都可以轻松访问。而缺点是滥用信息和花费很多时间。

现在,OSINT工具的存在是为了在网络上收集和关联信息。信息可以以各种形式提供;可以是文本、文件、图片等。根据CSR Report for Congress的说法,开源情报是从正确传播、收集和有效利用的公共信息中产生的,并将此信息提供给用户以满足特定的情报需求。

为什么我们需要OSINT工具?

让我们考虑一种情况或场景,我们需要在网络上找到与某些主题相关的信息。为此,您首先需要搜索和分析,直到获得准确的结果,这需要耗费大量的时间。这就是为什么我们需要情报工具的主要原因,因为上述过程可以在几秒钟内使用这些工具完成。

我们甚至可以运行多个工具来收集与目标相关的所有信息,这些信息可以进行关联并以后使用。

所以让我们深入了解一些最好的OSINT工具。

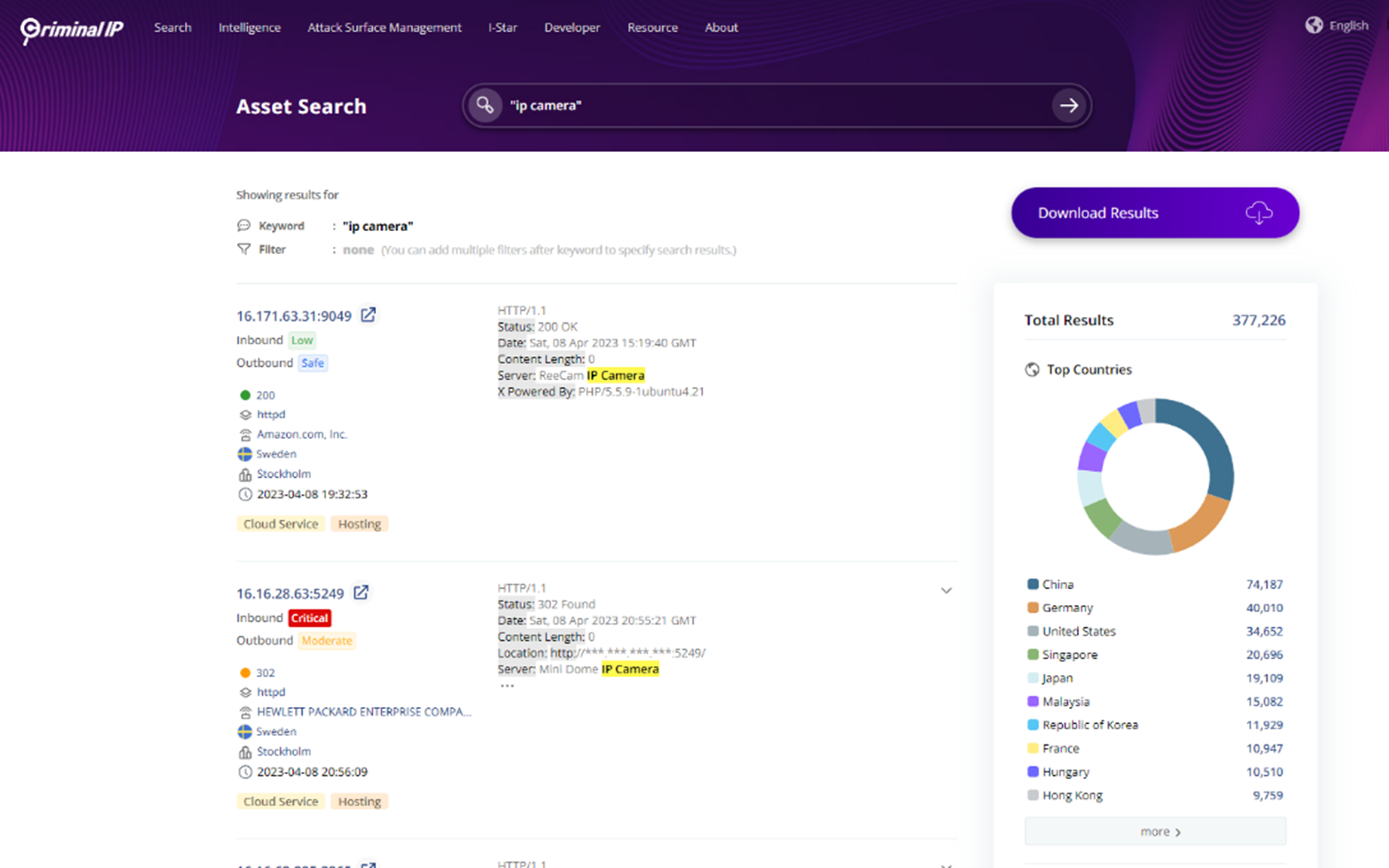

Criminal IP

Criminal IP是一个专为网络安全而设计的杰出的OSINT搜索引擎,旨在通过收集4.2亿个IP地址和网络资产的实时数据来收集和分析威胁情报。通过Criminal IP的资产搜索和域名搜索,用户可以轻松快速地访问所需的资产信息。

这包括用于渗透测试的全面数据,例如5级风险评分、当前开放端口信息和漏洞(CVE codes)、钓鱼URL的概率、滥用记录、虚假favicon使用、连接的IP和子域名信息。

此外,各种搜索过滤器可以帮助用户有效地提取所需的资产。

搜索不仅限于钓鱼站点或恶意IP,它还可以搜索与互联网连接的所有资产,包括物联网设备和证书。

Shodan

谷歌是大家使用最多的搜索引擎,而Shodan则是黑客查看暴露资产的绝佳且富饶的搜索引擎。

与其他搜索引擎相比,Shodan为您提供更有意义且与安全专业人员相关的结果。它主要包括与连接到网络的资产相关的信息。这些设备可以是笔记本电脑、交通信号灯、计算机和各种其他物联网设备。这个开源工具主要帮助安全分析师识别目标并测试其不同的漏洞、密码、服务、端口等。

此外,它通过社区为用户提供了最灵活的搜索。

例如,我们可以考虑一个情况,即单个用户可以查看已连接的网络摄像头、网络摄像头、交通信号灯等。我们将看一下Shodan的一些使用案例:

- 测试“默认密码”

- 带有VNC查看器的资产

- 使用打开的RDP端口测试可用的资产

NexVision

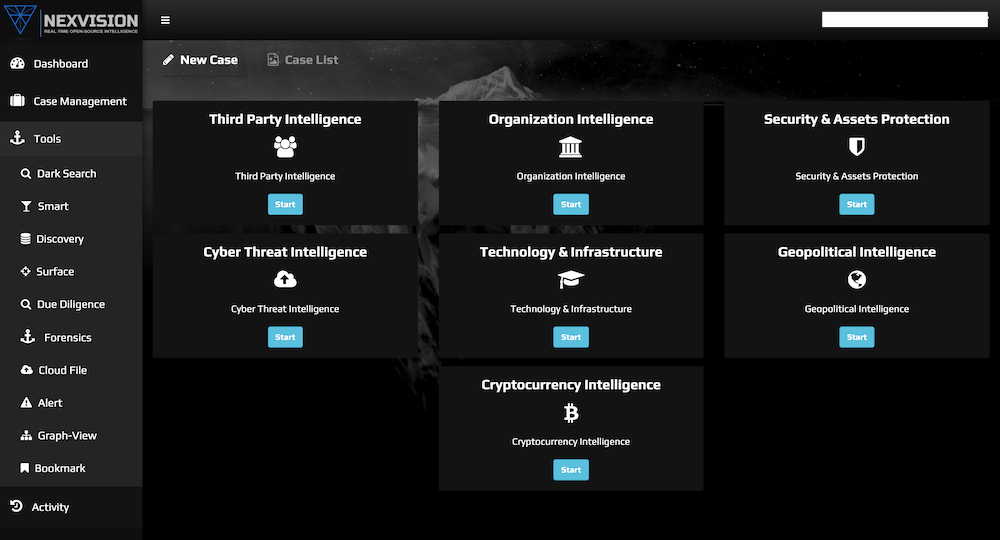

NexVision是一种先进的基于人工智能的OSINT解决方案,可以从整个网络(清晰网络、暗网和社交媒体)实时提供情报。它提供了通过常规浏览器(如Chrome和Safari)无需使用匿名浏览器Tor即可访问暗网搜索的前所未有的机会。

如果您想进行背景调查、尽职调查、客户合规(KYC/AML/CFT)、收集组织情报、第三方情报、cyber threat intelligence,甚至是对勒索软件威胁中的加密货币地址进行研究,NexVision可以提供准确实时的答案。

NexVision主要供军事和政府使用,但自2020年以来,已商业化,并受到财富500强公司和中小型企业(SMBs)的依赖,用于其情报和调查需求。他们的服务包括直接订阅他们的SaaS解决方案和购买情报报告。

它的工作原理:

首先,其基于人工智能的引擎不断收集数据、分析数据并对其进行分类,提供了最大的商业可用数据湖。其次,引擎使用机器学习减少误报,提供高度准确和上下文化的结果。这大大减少了调查所需的人力和时间,以及分析人员在面对大量无关数据时所面临的警报疲劳。最后,所有结果都反映在仪表板上,用户可以轻松可视化并作出明智的决策。

仪表板允许用户设置关键词警报以实时监视目标,进行调查并分析结果,同时保持匿名。

该软件具有简单的界面,专为初级分析师设计。分析师可以访问和使用军用级和全面的情报,而无需依赖脚本或编写一行代码。

其社交媒体模块监控来自Meta(以前是Facebook)、Instagram、LinkedIn、Discord、Twitter、Youtube、Telegram等的数据,并配备地理定位技术以确定信息传播的来源和位置。

社交链接

Social Links是一家软件公司,开发基于人工智能的解决方案,从社交媒体、通信软件、区块链和暗网等开放源提取、分析和可视化数据。他们的旗舰产品SL Professional使调查员和数据安全专业人员能够更快、更有效地实现工作目标。

SL Professional提供一套定制的搜索方法,涵盖500多个开放源。该产品的高级搜索查询(其中许多依赖于机器学习)使用户能够以多种复杂的方式对正在收集的数据进行过滤。

然而,社交链接的OSINT解决方案不仅仅是收集信息,还提供了先进的分析工具,可以在调查过程中对数据进行精细化处理,为调查提供准确的结果,以获得更加清晰的调查画面。

特点

- 专业的捆绑包,包含1000多种原始搜索方法,涵盖500多个开放数据源,包括社交媒体、即时通讯、区块链和暗网上的所有主要平台。

- 利用机器学习的高级自动化功能,以惊人的速度提供广泛的信息检索结果。

- 定制化分析工具使数据得到显著增强并符合用户的特定目的。

- 与您的IT基础设施无缝集成

- 社交链接提供培训和支持作为其产品包的一部分。

对于需要终极OSINT解决方案的组织,Social Links还拥有企业级平台SL Private Platform – 一种本地OSINT解决方案,提供最广泛的搜索方法、根据用户需求的全面定制和私密数据存储。

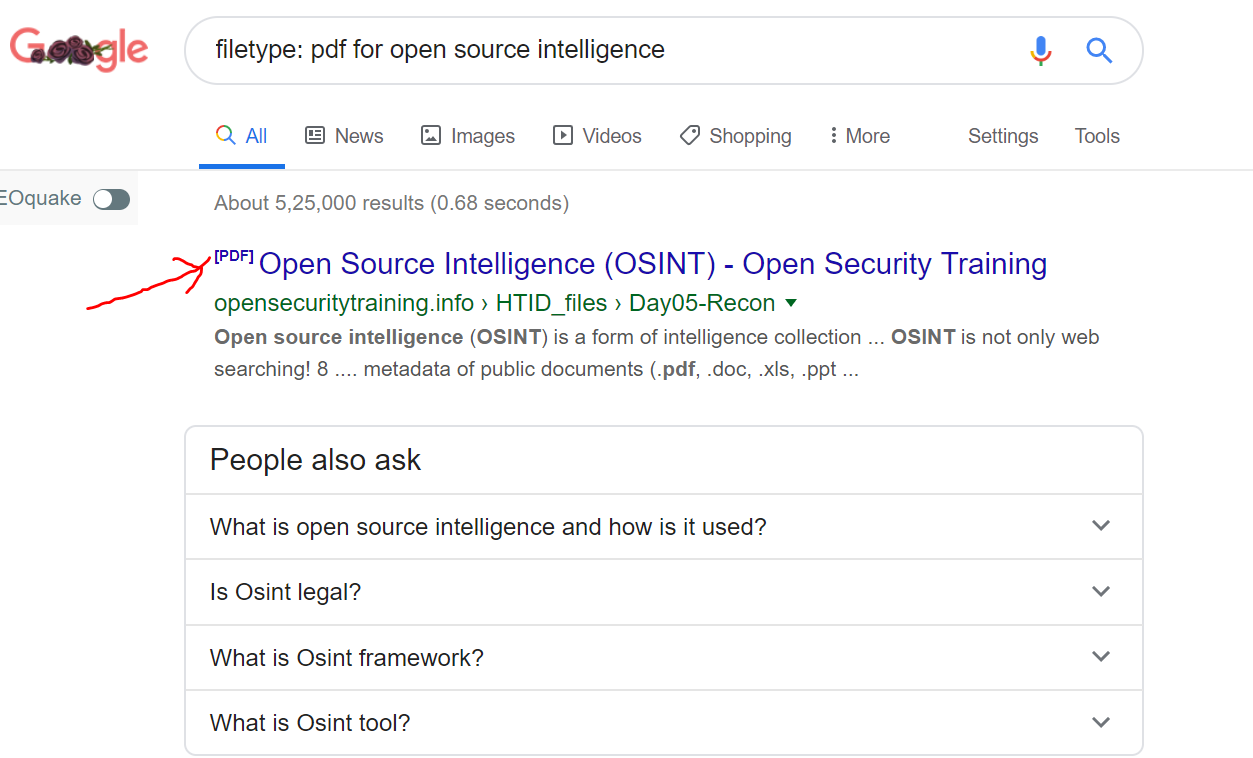

Google Dorks

Google Dorks于2002年问世,它以出色的性能提供有效的结果。这个基于查询的开源情报工具主要是为了帮助用户以适当和有效的方式针对索引或搜索结果。

Google Dorks通过使用一些运算符提供了一种灵活的搜索信息的方式,也称为Google Hacking。这些运算符使搜索更容易提取信息。以下是Google Docker提供的一些运算符或索引选项:

- Filetype:该运算符主要用于查找文件类型或搜索特定字符串

- Intext:该索引选项用于在特定页面上搜索特定文本。

- Ext:这用于在文件中搜索特定扩展名。

- Inurl:用于在URL中搜索特定字符串或单词

- Intitle:用于在URL中搜索标题或上述单词

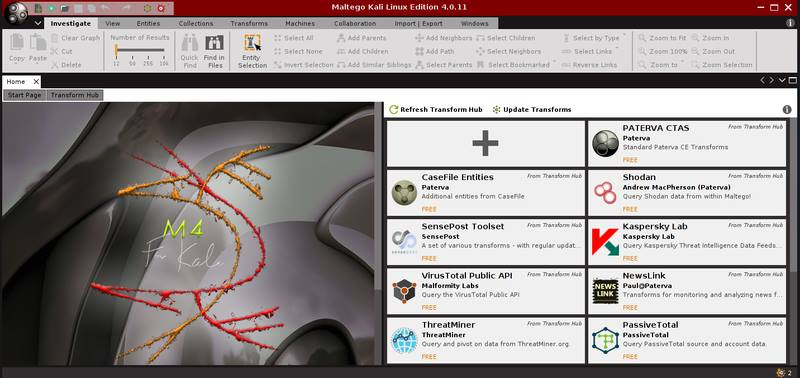

Maltego

Maltego由Paterva设计和开发,它是Kali Linux中内置的工具之一。这个开源情报工具主要用于通过几个内置的转换(还提供编写自定义转换的功能)对各种目标进行重要的探索。

您在Maltego中使用的编程语言是用Java编写的,并显示为Kali Linux中的内置预打包。一旦完成注册过程,用户可以使用此工具在互联网上创建和开发特定目标的有效数字足迹。

预期的结果可能是IP转换,识别AS编号,识别Netblock,甚至识别短语和位置。这些都是Maltego中提供有关所有图标的详细视图和信息的图标。

通过深入挖掘过程,您甚至可以了解有关目标的更多信息。最后,我可以说它是一个追踪互联网上每一个实体的绝佳工具。Maltego可在所有流行的操作系统上使用。

TheHarvester

TheHarvester是一个令人惊奇的工具,可以从各种公共数据中查找电子邮件、子域、IP等。

以下是使用DNSdumpster查找子域的示例。

theHarvester也可在Kali Linux上使用。如果需要,您可以查看Kali Linux installation guide。

另外,还有更多的工具可供使用find subdomains。

Recon-Ng

Recon-ng是一款对目标进行侦察的有效工具。

这个工具的整个强大之处完全在于模块化的方法。对于使用Metasploit的人来说,模块化工具的强大之处是可以理解的。Recon-ng具有各种内置模块,主要用于根据用户需求提取信息时进行目标定位。我们可以通过将域名添加到工作区中来使用Recon-ng模块。

工作区主要用于执行其中的操作。一旦创建了工作区,用户将被重定向到工作区。在工作区中,可以使用添加域名来特别指定域名。在将域名添加到recon-ng之后,可以使用Recon-ng模块获取有关特定域名的信息。

一些优秀的模块,例如google-site-web和bing-domain-web,用于查找与第一个初始目标域相关的其他域。这些域的结果将是搜索引擎索引的所有域。另一个引人注目的模块是bing_linkedin_cache,主要用于获取与该域相关的电子邮件地址的详细信息。该模块还可以用于进行社会工程。

此外,使用其他模块,我们可以获取有关目标的额外信息。因此,这个开源情报工具是一个很棒的工具,研究人员的工具箱中还必须包含它。

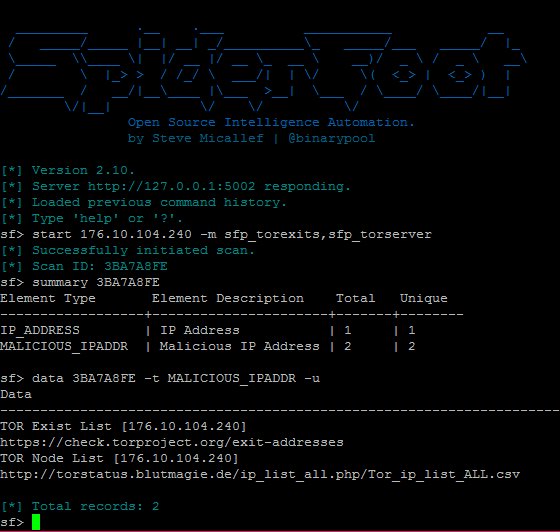

SpiderFoot

SpiderFoot是一款适用于Linux和Windows的开源侦察工具。它使用Python语言开发,具有高配置性,并且几乎可以在任何平台上运行。它集成了易于使用和交互式的GUI以及强大的命令行界面。

它允许我们自动使用100多个OSINT来源的查询来获取有关电子邮件、姓名、IP地址、域名等的情报。它收集了有关目标的广泛信息,例如网络块、电子邮件、Web服务器等等。使用Spiderfoot,您可以根据自己的需求进行目标定位,因为它会根据数据之间的关联性来收集数据。

从SpiderFoot收集的数据将提供关于特定目标的广泛信息。它提供了关于可能的黑客威胁的清晰洞察,这些威胁导致漏洞、数据泄露和其他重要信息。因此,这些洞察将有助于利用penetration test并加强威胁情报,在遭到攻击或盗窃之前发出警报。

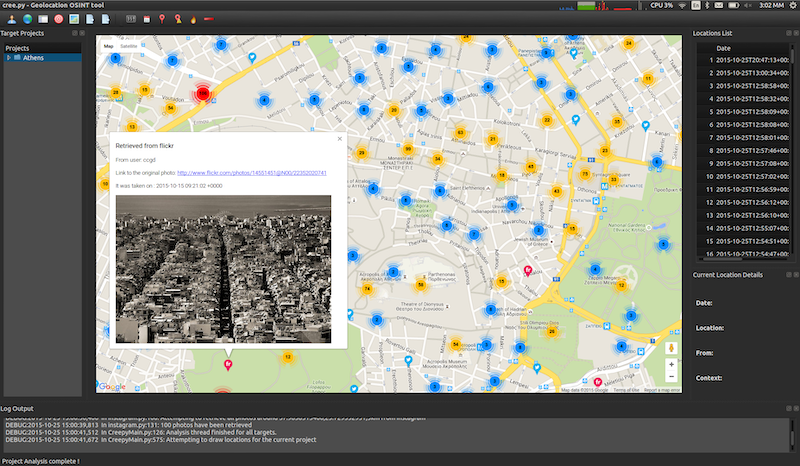

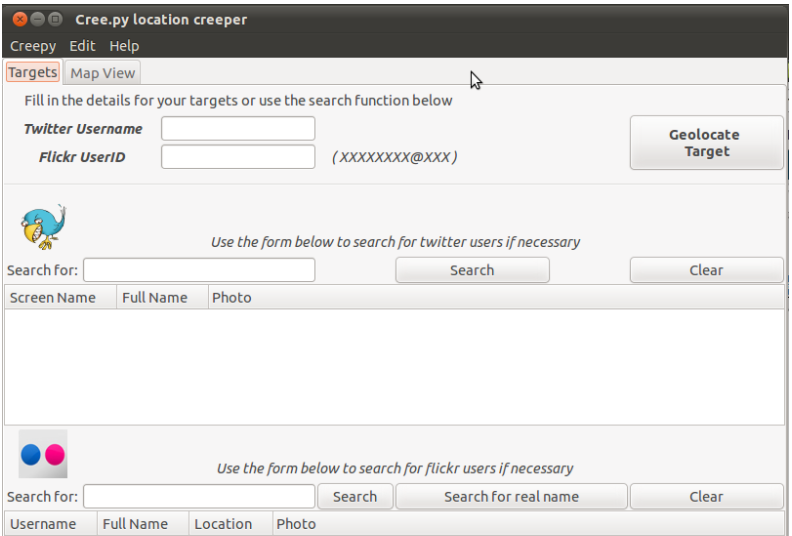

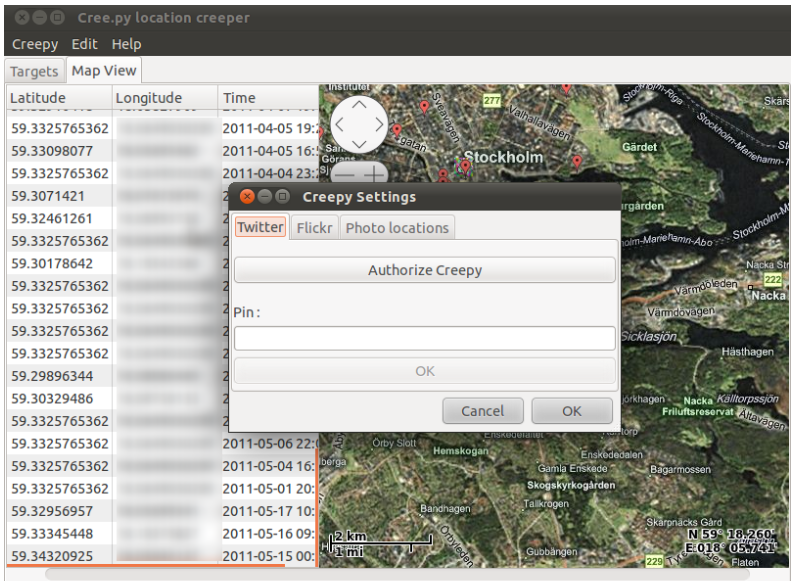

Creepy

Creepy是一个开源的地理位置智能工具。它通过使用各种社交网络平台和已经在其他地方发布的图像托管服务来收集有关地理位置的信息。Creepy使用基于确切位置和日期的搜索过滤器在地图上呈现报告。这些报告以CSV或KML格式提供,以供进一步分析。

Creepy的主要功能分为两个主要标签,即“目标”和“地图视图”标签。

Creepy是用Python编写的,还附带了一个适用于Linux发行版(如Debian、Backtrack、Ubuntu和Microsoft Windows)的打包二进制文件。

结论

渗透测试具有挑战性,并且需要来自各种来源的信息。我希望上述ONIST工具能对您有所帮助。

您还可以探索在线pentest tools for reconnaissance and exploit search。

![使用HMA VPN保护您的在线隐私 [亲身测试和评估]](https://yaoweibin.cn/wp-content/uploads/2023/08/20230831035810-64f00fd27ac15-768x246.png)