10个开源网络安全扫描器,用于查找漏洞 ,,以及HTML标签。

作为一个网络应用的所有者,你如何确保你的网站免受在线威胁?如何避免敏感信息泄露?

赛门铁克发布的一份有趣的报告显示,10个网站中有1个或更多恶意代码。

此外,如果你使用的是wordpress,sucuri的另一份报告显示,有49.8%的扫描网站已经过时。

如果你使用的是基于云的安全解决方案,那么很可能定期进行漏洞扫描是计划的一部分。然而,如果没有的话,你必须进行例行扫描,并采取必要的措施来减轻风险。

有两种类型的扫描器。

商业版 – 让你选择自动化扫描以进行持续的安全性、报告、警报、详细的缓解指南等。行业中一些著名的名字包括:

- acunetix

- detectify

- qualys

开源/免费版 – 你可以下载并按需执行安全扫描。并非所有的扫描器都能够涵盖商业版那样广泛的漏洞。

让我们来看看以下开源的web漏洞扫描器。

dirsearch

‘dirsearch'是一种常用的web目录和文件枚举工具,用于发现web服务器上隐藏的目录和文件。

这是一个用python编写的命令行工具,经常被渗透测试人员用来识别不应公开访问的错误配置和敏感文件。

功能

- 目录爆破

- 自定义字典

- 支持http方法

- 扩展名检测(可以检查具有特定扩展名的文件,如.php、.txt、.html等)

- 并发请求以加快枚举过程。

- 正向/反向匹配过滤

- 使用递归模式搜索文件。

它通过向目标web服务器发送一系列http请求,然后尝试访问预定义的常见目录来工作。

如果找到任何文件 – dirsearch将报告它,这表明该文件可能对公众可访问。

rengine

rengine是一种先进的web应用程序侦查工具,旨在帮助渗透测试人员识别web应用程序的潜在漏洞和攻击面。

它通过其引擎提供高度可定制且强大的扫描能力,允许用户根据自己的需求配置和微调扫描过程。

功能

- 高度可配置的扫描引擎

- 侦查数据关联

- 持续监控,确保应用程序的安全状况保持最新。

- 基于数据库的侦查数据,以便用户随时访问和分析结果。

- 简单的用户界面

此外,子扫描和更深层次的关联功能还允许用户分别扫描应用程序的特定部分或单独的组件。

w3af

w3af(web应用程序攻击与审计框架)是一个于2006年末开始的开源项目。w3af使用python编写,允许用户发现和利用各种安全问题,包括owasps。

w3af的主要目标是帮助安全测试人员和开发人员加强web应用程序的安全性。

这里是w3af可以扫描的漏洞列表。

特点

- 用户可以根据自己的特定需求创建插件和脚本。

- 它还可以在http代理模式下运行,允许用户拦截和修改http事务。

- 生成详细报告,包括在测试过程中采取的步骤和发现的漏洞。

w3af基于插件架构构建,你可以在这里查看所有可用的插件。

nikto

nikto是一个开源(gpl)的扫描器,旨在对web服务器进行完整的测试,以识别安全漏洞和配置问题。

nikto可以识别目标服务器上运行的web服务器和软件,从而使管理员更好地了解系统的设置。

特点

- 支持ssl和完整的http代理。

- 使用模板引擎自定义报告。

- 能够通过输入文件扫描服务器上的多个端口或多个服务器。

- 扫描调整以包括或排除整个类别的漏洞检查。

- 使用各种方法(如标头、页面内容和内容哈希)增强假阳性降低。

- 支持基本身份验证和ntlm方法的主机身份验证。

nikto不是设计成隐蔽工具的,它的目标是尽快测试web服务器。它的活动通常在日志文件或ips/ids系统中可见。但是它支持libwhisker的反ids方法,这可以帮助用户测试他们的ids系统或尝试在特定场景中逃避检测。

这里有一篇关于如何使用nikto扫描器查找web服务器漏洞的文章。随时访问这个页面。

wfuzz

wfuzz(web fuzzer)是一个应用评估工具,用于渗透测试。您可以通过模糊http请求中的任何字段的数据来利用和审计web应用程序。

它还支持暴力破解攻击,允许用户为特定参数测试多个值。这对于发现弱凭据或通过不正确的配置暴露的敏感信息特别有用。

特点

- 自定义负载和模糊能力,可以模糊http请求的不同部分,包括参数、标头和cookie,以识别输入验证中的弱点。

- wfuzz构建为一个模块化框架。因此,开发人员可以轻松创建和集成自定义插件。

- http标头和身份验证测试

- wfuzz可以与其他安全工具(如burp suite)集成,允许用户利用其他工具的先前的http请求和响应。

它还可以执行目录和文件模糊,以识别web服务器上的敏感文件和其他资源。

owasp zap

owasp zap(zed attack proxy)是一个流行的开源web应用程序安全扫描器和渗透测试工具。它是免费使用的,并由owasp社区积极维护,这使它成为保护web应用程序的可靠选择。

这是一个基于java的跨平台工具,甚至可以在树莓派上运行。zap位于浏览器和web应用程序之间,以拦截和检查消息。

特点

- zap具有蜘蛛功能,帮助识别和映射目标web应用程序中的所有可访问终点。

- 自动扫描

- 它通过提供交互式代理来支持手动测试。用户可以拦截和修改客户端与服务器之间的请求。

- zap支持使用模糊插件对目标应用程序的各种输入进行模糊测试,以发现潜在的漏洞。

此外,还可以通过其api将其集成到开发和测试过程中。我们强烈建议查看 owasp zap教程视频 以开始使用。

wapiti

wapiti 是另一个强大的web应用程序漏洞扫描器,用于评估其网站的安全性。

它作为一个“黑盒”扫描器运行,这意味着它不需要访问应用程序的源代码。相反,它通过爬行其网页并寻找潜在的漏洞来分析部署的web应用程序。

特点

- 漏洞范围包括文件泄露检测、xxe(xml外部实体)注入、crlf注入、开放重定向等。

- http方法和有效载荷注入

- 支持http/https/socks5代理,允许通过基本身份验证、摘要身份验证、ntlm或get/post登录表单进行身份验证。

- 用户可以在扫描过程中激活或停用 ssl证书 验证。

- 导入来自chrome或firefox浏览器的cookies,并支持mitm代理以使用用户的浏览器探索目标。

wapiti提供了多种选项来控制爬虫的行为,例如跳过攻击过程中的特定参数名称,设置扫描过程的最长时间,添加自定义http头等。

vega

vega 是由subgraph开发的多平台支持工具,用java编写,用于查找xss、sqli、rfi和许多其他漏洞。内置的自动扫描器设计用于快速高效的安全测试。

它可以遍历web应用程序,扫描各种漏洞,并向用户报告结果。

特点

- 拦截代理功能可以对http网站进行ssl拦截,并分析加密流量。

- 多平台支持

- 代理可以配置为在用户浏览目标站点时运行攻击模块。

如果您是开发人员,可以利用vega api创建新的攻击模块。

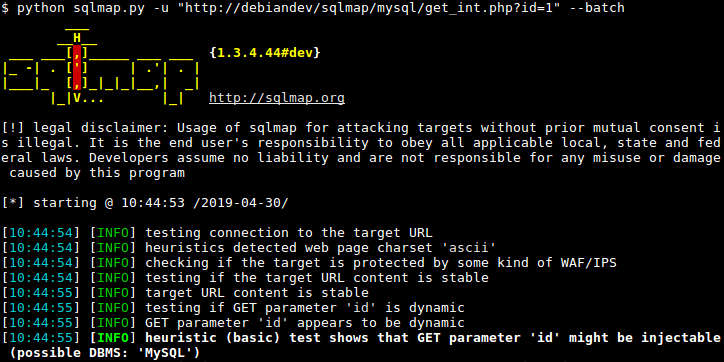

sqlmap

sqlmap 是一个开源的渗透测试工具,可自动检测和利用web应用程序中的sql注入漏洞。

该工具评估应用程序的响应和构造的请求,以找到潜在的注入点。

特点

- dbms支持,包括mysql、oracle、postgresql、sqlite和其他很多数据库。

- 数据库信息的枚举

- 支持各种sql注入技术,例如基于布尔盲注、基于时间盲注、基于错误的盲注和基于union查询的注入。

- 直接数据库连接

- 密码哈希破解

- 数据转储

- 支持的系统上的基于任意命令执行的操作系统。

还可以提取有关正在使用的dbms的信息,例如其类型、版本和配置详细信息。这有助于测试人员了解他们正在处理的环境。

grabber

grabber是一个简单且便携的扫描程序,旨在检测个人和论坛等小型网站的漏洞,但不适用于大型应用程序。

特点

- javascript源代码分析器

- 跨站脚本、sql注入、盲注

- 使用php-sat进行php应用程序测试

grabber只识别漏洞,不提供解决方案。在检测之后,它生成一个带有会话id和时间戳的文件,供以后进行统计分析。

结论

网络安全对于任何在线业务都至关重要,我希望上述列出的免费/开源漏洞扫描程序能够帮助您发现风险,以便在有人利用之前加以缓解。如果您有兴趣学习渗透测试,请查看这个在线课程。

您还可以阅读一些避免常见网络安全漏洞的最佳提示。

![如何在任何网络浏览器上访问微软AI必应聊天 [2023]](https://yaoweibin.cn/wp-content/uploads/2023/09/20230912171311-65009c276ab06-768x246.webp)

![9种支持Apple Pencil的iPad笔记应用程序[2023]](https://yaoweibin.cn/wp-content/uploads/2023/09/20230911171201-64ff4a6105e06-768x246.webp)