8 Joomla安全扫描器,用于寻找漏洞和配置错误。

Joomla是第二受欢迎的CMS,拥有超过4.5%的市场份额,并且在不断增长。

安全性与网站设计和内容一样重要,但我们经常忽视,直到受到负面影响。未正确配置/加固的Joomla服务器可能容易受到包括远程代码执行、SQL注入、跨站脚本攻击、信息泄露等在内的多种威胁。

安全是一个循环的过程,每个人都应该针对Web应用程序执行。在本文中,我将讨论用于扫描Joomla网站漏洞以保护免受恶意攻击的工具。

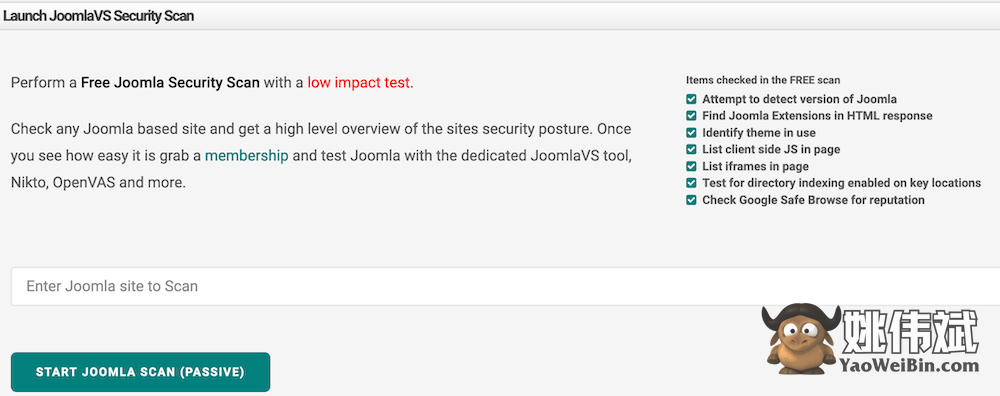

Hacker Target

Joomla安全扫描由Hacker Target提供两个选项。

被动扫描 – 这是一个免费扫描,可以执行以下操作。

- Google安全浏览查找

- 目录索引查找

- 外部链接及其网络声誉

- 外部iFrames,JavaScript列表

- 地理位置和Web托管查找

激进,主动扫描 – 这需要会员资格,并且会积极检测已知的漏洞和主题、扩展、模块、组件和Joomla核心中的漏洞。

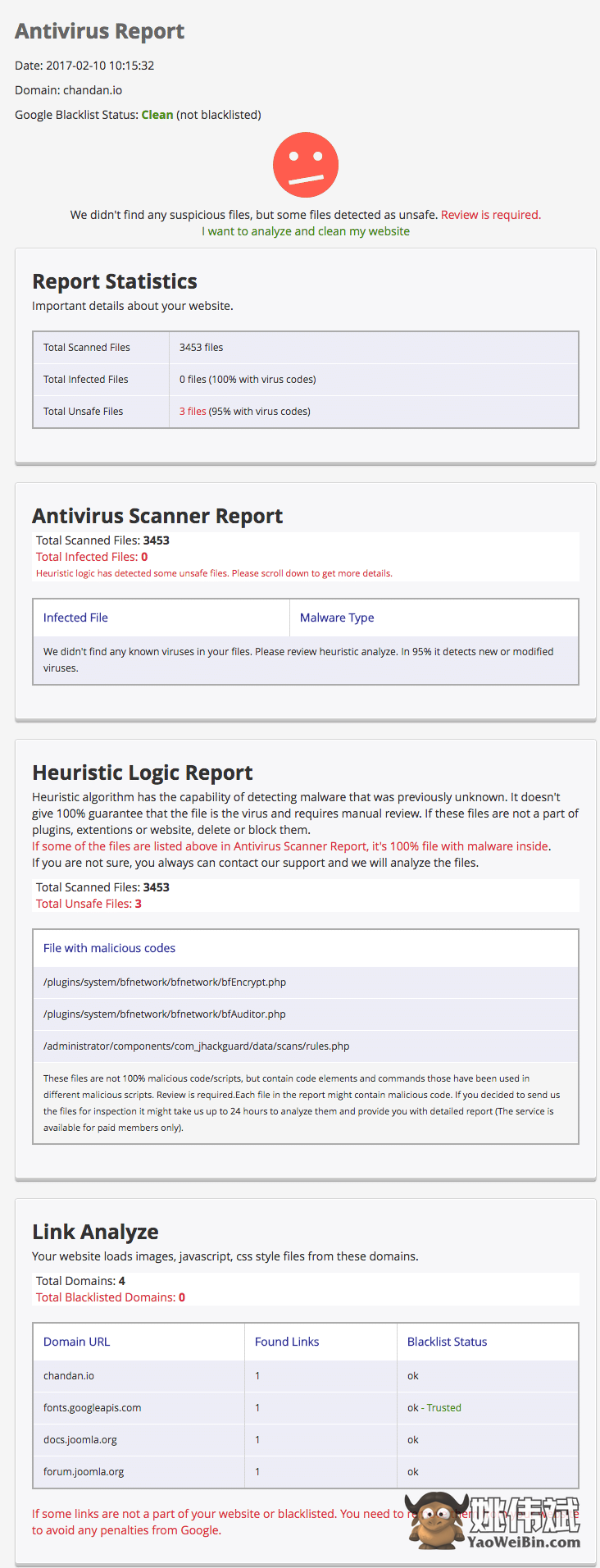

SiteGuarding

SiteGuarding是一款基于云的网站安全扫描工具,还提供Joomla扩展,用于分析您的网站。

在免费版本的extension中,您可以获得以下功能。

- 扫描多达500个文件

- 每日病毒数据库更新

- 报告

- 每天一次扫描

- 启发式逻辑

您也可以尝试他们的Antivirus Scanner extension。

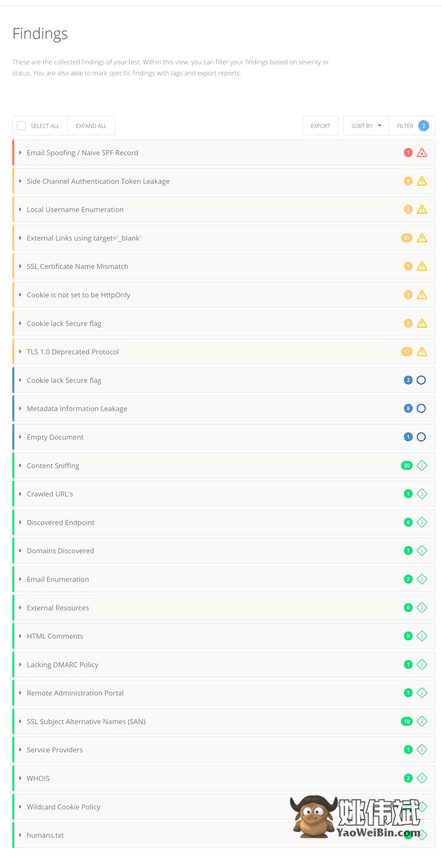

Detectify

Detectify是一款企业级SaaS扫描工具,可进行全面的网站审计,包括OWASP十大漏洞在内的1000多个漏洞。它会对Joomla、WordPress、Drupal等CMS进行安全检查,以确保覆盖CMS特定的漏洞。

它不完全免费,但您可以享受试用优惠以了解其工作原理。

JAMSS

JAMSS(Joomla反恶意软件扫描脚本)是一个您需要安装在网站根目录位置的脚本。

脚本安装只是将文件jamss.php上传到您的Web根目录中。JAMSS会识别可能被入侵的典型指纹和痕迹。该脚本不会对任何内容造成损害,要访问扫描报告,只需访问yourwebsite.com/jamss.php。

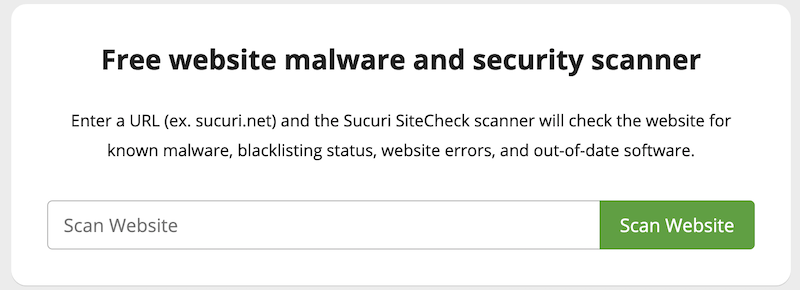

SUCURI

Site Check通过SUCURI检查已知的恶意软件、黑名单、垃圾邮件、篡改,并为您提供有关Web服务器、链接和包含的脚本的信息。

Security Check

Security Check扩展可以保护您的网站免受90多种攻击模式,并具有内置的漏洞检查功能,可测试已安装的扩展是否存在安全风险。

Joomscan

Joomscan是最受欢迎的开源工具之一,可帮助您查找Joomla核心、组件和SQL注入、命令执行等已知漏洞。您可以通过两种方式运行它。

- 从OWASP网站下载并安装在您的PC上

- 使用包含Joomscan在内的600多个工具的Kali Linux

安装了Joomscan后,您可以通过以下方式在Joomla网站上运行它来扫描漏洞。

./joomscan –u http://joomlawebsite.com例如,我在我的测试站点上执行了此操作。

root@Chandan:~# joomscan -oh -u http://techpostal.com

..|”|| ‘|| ‘||' ‘|' | .|”'.| ‘||”|.

.|' || ‘|. ‘|. .' ||| ||.. ‘ || ||

|| || || || | | || ”|||. ||…|'

‘|. || ||| ||| .””|. . ‘|| ||

”|…|' | | .|. .||. |'….|' .||.

=================================================================

OWASP Joomla! 漏洞扫描器 v0.0.4

(c) Aung Khant, aungkhant]at[yehg.net

YGN Ethical Hacker Group, 缅甸, http://yehg.net/lab

更新作者: Web-Center, http://web-center.si (2011)

=================================================================

漏洞条目: 611

最后更新: 2012年2月2日

使用 “update” 选项来更新数据库

使用 “check” 选项来检查扫描器的更新

使用 “download” 选项来下载扫描器的最新版本包

使用 svn co 来更新扫描器和数据库

svn co https://joomscan.svn.sourceforge.net/svnroot/joomscan joomscan

目标: http://techpostal.com

服务器: Apache

X-Powered-By: PHP/5.4.45

## 检查目标是否部署了反扫描措施

[!] 扫描通过 ….. OK

## 检测基于Joomla!的防火墙 …

[!] 未检测到已知的防火墙!

## 正在进行指纹识别 …

Use of uninitialized value in pattern match (m//) at ./joomscan.pl line 1009.

~无法检测到版本。确定是Joomla吗?

## 指纹识别完成。

发现的漏洞

==========================

# 1

信息 -> 通用: htaccess.txt 未重命名。

受影响版本: 任何版本

检查: /htaccess.txt

利用: 由于.htaccess中实施的通用防御不可用,因此更容易成功利用。

易受攻击? 是

# 2

信息 -> 通用: 未保护的管理员目录

受影响版本: 任何版本

检查: /administrator/

利用: 检测到默认的 /administrator 目录。攻击者可以暴力破解管理员账户。阅读: http://yehg.net/lab/pr0js/view.php/MULTIPLE%20TRICKY%20WAYS%20TO%20PROTECT.pdf

易受攻击? 是

# 3

信息 -> 核心: 多个XSS/CSRF漏洞

受影响版本: 1.5.9 核心: JSession SSL会话泄露漏洞

受影响版本: Joomla! 1.5.8 核心: 前端XSS漏洞

受影响版本: 1.5.10 核心: 前端XSS – HTTP_REFERER未经适当过滤漏洞

受影响版本: 1.5.11 核心: 前端XSS – PHP_SELF未经适当过滤漏洞

受影响版本: 1.5.11 核心: 认证绕过漏洞

受影响版本: Joomla! 1.5.3 核心: 路径泄露漏洞

受影响版本: Joomla! 1.5.3 核心: 用户重定向垃圾邮件漏洞

受影响版本: Joomla! 1.5.3 核心: 管理后端跨站请求伪造漏洞

受影响版本: 1.0.13 核心组件: com_content SQL注入漏洞

受影响版本: Joomla! 1.0.0 核心组件: com_search 远程代码执行漏洞

受影响版本: Joomla! 1.5.0 beta 2 <=

检查: /components/com_search/

利用: /index.php?option=com_search&Itemid=1&searchword=%

如您在上述结果中可以看到,它会扫描超过20个漏洞,并通知您是否发现了任何漏洞,以便您可以修复和保护Joomla。

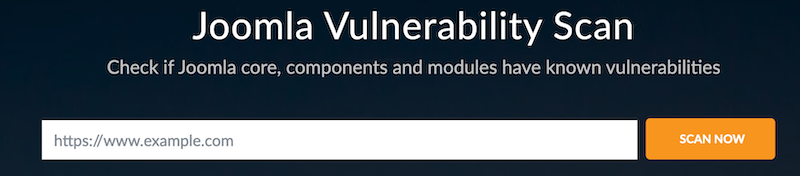

Pentest-Tools

Joomla漏洞扫描由Pentest-Tools提供支持,使用了JoomlaVS工具。

您可以对您的网站运行此测试,以快速发现核心、模板和模块是否存在漏洞。测试完成后,它会生成一个详细的报告,其中包含所有的发现细节。就像进行渗透测试一样。

结论

我希望上述工具能帮助您扫描Joomla的漏洞,并保持您的网站安全。以下是一些有用的资源,可帮助您保持安全性。

- Joomla易受攻击的扩展列表-http://vel.joomla.org/

- Joomla CVE详细信息-http://www.cvedetails.com/vulnerability-list/vendor_id-3496/product_id-16499/Joomla-Joomla-.html

- Joomla开发者网络(安全中心)-http://developer.joomla.org/security-centre.html

- Joomla安全文档-https://docs.joomla.org/Security

- 扫描网站安全性的工具-https://yaoweibin.cn/online-scan-website-security-vulnerabilities/

- Joomla安全最佳实践-https://yaoweibin.cn/joomla-security/

![11 最佳Cardano钱包以安全存储和便捷访问 [2023]](https://yaoweibin.cn/wp-content/uploads/2023/09/20230913022946-65011e9a1105c-768x246.webp)