6个AWS EC2安全的最佳实践

AWS提供安全服务和基础设施,而客户负责在时间上配置和维护这些服务。

随着企业将其数据和业务迁移到云中,安全性是一个重要因素需要考虑。亚马逊网络服务(Amazon Web Services, AWS)是一个常用的云服务提供商,弹性计算云(Elastic Compute Cloud, EC2)是其最受欢迎的服务。为了确保您的数据、应用程序和基础设施保持安全,保护您的AWS EC2实例至关重要。

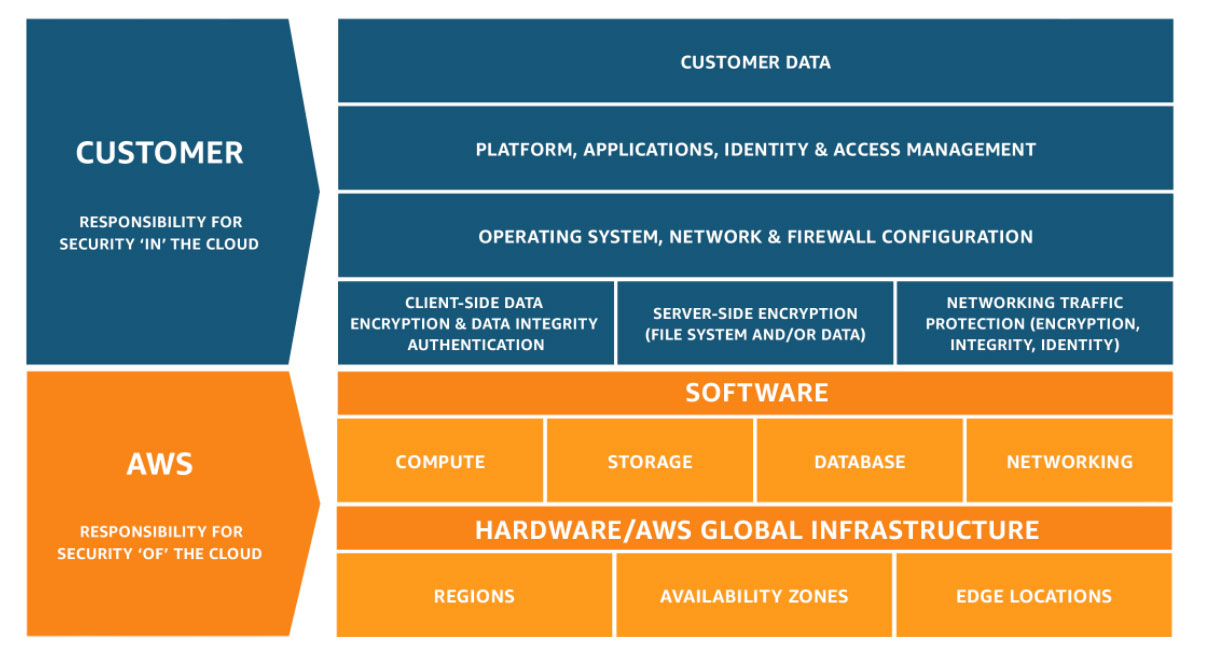

为了帮助保护您的数据,AWS提供了一个安全的共享责任模型。这个模型帮助客户理解他们的安全责任,将它们分为两个类别:AWS的责任和客户的责任。

AWS共享责任模型有助于澄清云的安全和云中的安全之间的区别。该模型规定,AWS负责确保支持所有云服务的基础设施的安全。

与此同时,客户负责保护在AWS环境中运行的内容和应用程序。这包括监控和保护数据、配置firewall规则、确保访问控制安全等。

通过遵循这些最佳实践,您可以保护您的AWS EC2资源,并确保它们符合行业标准。

使用IAM控制用户访问EC2实例

IAM(身份和访问管理)角色是AWS EC2安全的重要组成部分。它们提供一种安全的方式来授予对AWS服务的访问权限。它们允许您安全地为用户或应用程序授予权限,同时控制对AWS环境中资源的访问。

在AWS中,IAM角色使应用程序能够从实例中发出API请求,而无需管理凭据;您可以使用IAM角色授予API请求权限,而不是管理AWS凭据,如下所示。

- 创建一个IAM角色

- 指定可以扮演该角色的帐户或AWS服务

- 设置应用程序在扮演该角色时可以访问的API操作和资源

- 在启动实例时包含该角色,或将该角色附加到现有实例

- 让应用程序获取一组临时凭证,并使用这些凭证向AWS发出请求

为了允许IAM用户在IAM角色旁边创建实例或附加或更改现有实例的IAM角色,需要对以下API操作进行权限设置。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ec2:RunInstances",

"ec2:AssociateIamInstanceProfile",

"ec2:ReplaceIamInstanceProfileAssociation"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": "iam:PassRole",

"Resource": "arn:aws:iam::123456789012:role/DevTeam*"

}

]

}通过创建IAM角色并将其分配给EC2 instances,您可以确保只有具有正确权限的用户才能访问敏感数据和资源。

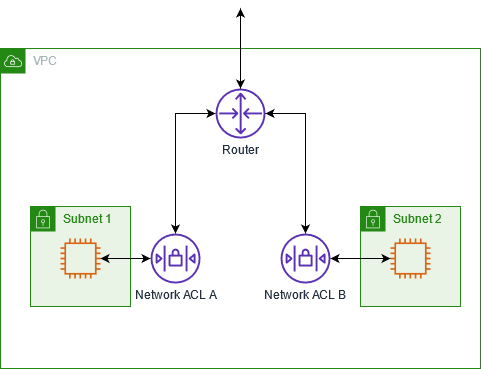

使用网络访问控制限制对AWS EC2实例的访问

确保AWS EC2实例的安全的最佳方法之一是限制网络访问。在配置实例的网络访问时,只应允许来自特定信任IP地址和端口的访问。

在您的Virtual Private Cloud (VPC)中设置网络访问控制列表或安全组规则,以接受或拒绝特定IP地址对您的EC2实例的访问。安全组和网络访问控制是限制对AWS EC2实例访问的有效方法。

安全组允许您指定允许访问您的 EC2 实例的 IP 地址和端口。网络访问控制可以限制对实例内特定服务和端口的访问。

要设置网络 ACL,请执行以下步骤。

- 启动 Amazon VPC 控制台

- 在导航窗格中选择网络 ACL

- 选择创建网络 ACL

- 在创建网络 ACL 对话框中为网络 ACL 命名,并从 VPC 列表中选择 VPC 的 ID。

- 选择是,创建

对于每个安全组,您可以配置规则来限制入站或出站流量。您可以指定 IP 地址、端口、协议和方向(入站或出站)。执行以下步骤来创建安全组。

- 启动 Amazon VPC 控制台

- 在导航窗格中选择安全组

- 选择创建安全组

- 为安全组输入名称和描述(此过程无法撤销)

- 从 VPC 中选择 VPC

- 您现在可以立即或稍后添加安全组规则

- 您现在可以立即或稍后添加标签 – 要添加标签,选择添加新标签并输入标签键和值

- 选择创建安全组

设置安全组时,始终尽量限制权限。仅限制对必要端口和 IP 地址的访问,并确保阻止所有其他端口。此外,请定期审查安全组规则以确保其继续有效。

Amazon Machine Images 加密

Amazon Machine Images (AMI) 是提供启动实例所需信息的虚拟机。为了保护存储在实例中的数据,加密您使用的 AMI 是必要的。

AWS AMI 加密使客户能够符合 PCI-DSS、HIPAA、GDPR、APRA、MAS 和 NIST4 等行业标准的加密要求。AMI 加密密钥使用 AES-256 算法,该算法以提供安全的散列函数来进行加密。它确保 AMI 中存储的数据免受潜在攻击者和未经授权的访问。为了保护存储在实例中的数据,AWS 密钥管理服务 (KMS) 帮助您控制加密密钥并使用它们来加密存储在 AWS 资源(如 EC2 实例)中的数据。

KMS 还使您能够管理访问控制、审核日志记录和密钥轮换,以保护您的数据并帮助您满足合规要求。

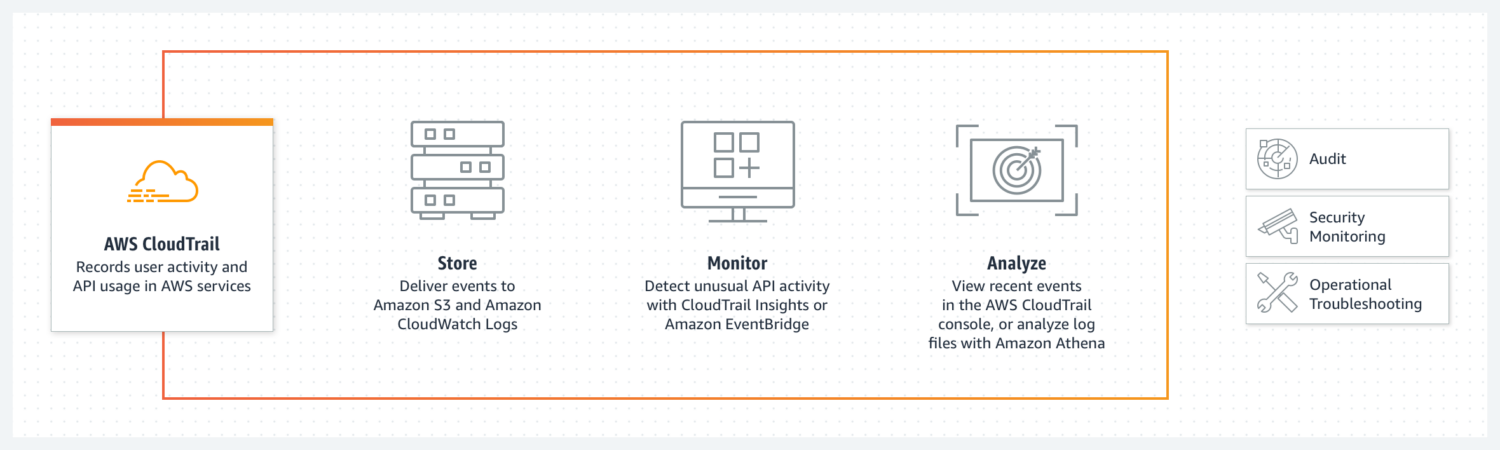

使用 AWS CloudTrail 跟踪用户活动

CloudTrail 是一项使用户能够监控和审计 AWS 活动的服务。通过 CloudTrail,您可以跟踪对您的 AWS 资源和基础架构进行的更改。CloudTrail 允许您记录针对您的帐户进行的所有 API 调用。它监视以下内容:

- 针对 EC2 实例、S3 存储桶、VPC 等资源的创建、删除和修改操作

- 对 Lambda functions 的调用

- AWS 管理控制台中执行的其他操作

CloudTrail 以事件的形式记录每个操作。此事件将被写入 CloudTrail 日志文件,然后可用于进一步分析和审计。启用 CloudTrail 是 AWS EC2 环境的一项重要安全最佳实践,因为它提供了与环境相关的所有活动的审计跟踪。

为了对AWS账户中的事件进行持续记录,可以在CloudTrail控制台中导航到“创建跟踪”并配置设置来启用CloudTrail。启用CloudTrail日志记录后,定期审查日志并检查未经授权的访问或可疑活动非常重要。

您还可以使用CloudTrail来检测环境中的异常行为,例如意外更改或可疑活动。通过正确配置AWS EC2环境的CloudTrail日志记录,可以确保环境安全,并监控所有活动。

审查EC2实例操作系统的安全性

确保AWS EC2实例上运行的操作系统的安全性非常重要。可以通过配置firewall,安装和更新防病毒软件以及修补漏洞来实现。

- 应配置防火墙仅允许必要的端口和协议

- 应定期安装和更新Anti-virus软件以防止恶意程序渗透系统

- 应使用Patch management来确保系统中已解决任何已知的漏洞

- 应实施监控以检测任何可疑活动。这可以包括使用诸如LogRhythm之类的工具来监视用户活动,访问以及文件和目录的更改。

通过实施这些措施,可以确保AWS EC2实例的安全性。

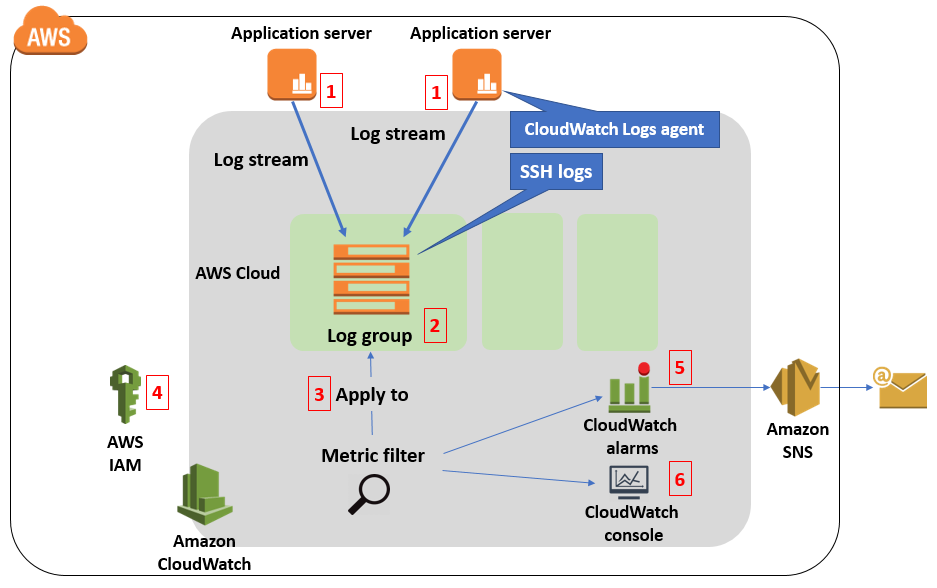

启用Amazon CloudWatch日志

Amazon CloudWatch日志是一种有价值的工具,用于跟踪、存储和监控在AWS上运行的应用程序、操作系统和其他资源的日志数据。使用CloudWatch日志,可以轻松搜索、分析和设置警报以监控系统活动。

CloudWatch日志的好处包括增加系统性能可见性和监视潜在的安全问题。

CloudWatch代理程序可通过命令行或Systems Manager代理程序(SSM)下载和安装。它可以用于从Amazon EC2实例和本地服务器收集指标和日志。

在配置CloudWatch代理程序时,必须决定收集哪些类型的日志以及将其存储在CloudWatch日志中。还应为CloudWatch代理程序配置IAM角色,以便它具有足够的权限访问和存储CloudWatch日志中的相关数据。

结论

数据泄露可以随时发生,对企业具有严重的财务和声誉影响。因此,采取措施确保AWS EC2环境的安全非常重要。

通过积极遵循这些最佳实践并实施有效的安全措施,企业可以减少遭受数据泄露的风险。此外,向用户普及正确安全性和良好网络安全卫生实践的重要性,将有助于确保组织中的每个人都理解保持系统安全的角色。

您还可以探索一些最佳实践:AWS monitoring tools。